Spring Security系列教程27--Spring Security实现CAS单点登录下篇--搭建CAS客户端

Spring Security系列教程27--Spring Security实现CAS单点登录下篇--搭建CAS客户端

前言

在上一章节中,带各位搭建了CAS Server端项目,也就是我们构建了一个统一的单点登录认证中心,接下来就可以搭建CAS客户端项目,然后实现客户端与服务端之间的交互认证,从而完成单点登录。

接下来各位就跟着 壹哥 搭建CAS客户端,最终把单点登录实现出来吧!

一. 搭建CAS客户端

1. 创建新项目

我们在之前的Spring Security项目中,创建一个新的module模块,作为CAS Client项目,如下图。

2. 引入依赖

然后在这个模块的pom.xml文件中,引入相关依赖。

<dependencies>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.security</groupId>

<artifactId>spring-security-web</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.security</groupId>

<artifactId>spring-security-cas</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.security</groupId>

<artifactId>spring-security-test</artifactId>

<scope>test</scope>

</dependency>

</dependencies>

<build>

<plugins>

<plugin>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-maven-plugin</artifactId>

</plugin>

</plugins>

</build>其中最主要的依赖是spring-security-cas,其内部依赖关系如下:

3. 配置CAS Client

创建一个application.yml文件,在其中添加CAS Client相关的配置,主要是与CAS Server进行关联的配置,这里请填写自己CAS Server端的地址信息。

cas:

#对服务端进行配置

server:

#cas server的主路径,这里指向我们的cas服务端

prefix: https://cas.yyg.cn:8443/cas

#指向cas服务端的登录页面

login: ${cas.server.prefix}/login

#指向cas服务端的退出登录页面

logout: ${cas.server.prefix}/logout

#对客户端进行配置

client:

#配置cas客户端url前缀

prefix: http://client.cas.yyg.cn:8080

#配置客户端登录地址

login: ${cas.client.prefix}/login/cas

#以相对路径的形式配置退出登录接口

relative: /logout/cas

#以绝对路径的形式配置退出登录接口

logout: ${cas.client.prefix}${cas.client.relative}

user:

#配置登录到cas服务端的用户名

inmemory: yyg4. 创建配置类

在上一小节中我已经创建了CAS Client相关的配置信息,为了方便我们进行配置信息的引用,我们可以创建一个与之对应的配置类CasSecurityConfig,并且在这个类中,我们再创建一些单点登录相关的过滤器。

@Configuration

public class CasSecurityConfig {

@Value("${cas.server.prefix}")

private String casServerPrefix;

@Value("${cas.server.login}")

private String casServerLogin;

@Value("${cas.server.logout}")

private String casServerLogout;

@Value("${cas.client.login}")

private String casClientLogin;

@Value("${cas.client.logout}")

private String casClientLogout;

@Value("${cas.client.relative}")

private String casClientLogoutRelative;

@Value("${cas.user.inmemory}")

private String casUserInMemory;

/**

* 配置CAS Client的属性

*

* @return

*/

@Bean

public ServiceProperties serviceProperties() {

ServiceProperties serviceProperties = new ServiceProperties();

// 与CasAuthenticationFilter监视的URL一致

serviceProperties.setService(casClientLogin);

// 是否关闭单点登录,默认为false,所以也可以不设置。

serviceProperties.setSendRenew(false);

return serviceProperties;

}

/**

* 配置CAS认证入口,提供用户浏览器重定向的地址

*

* @param sp

* @return

*/

@Bean

@Primary

public AuthenticationEntryPoint authenticationEntryPoint(ServiceProperties sp) {

CasAuthenticationEntryPoint entryPoint = new CasAuthenticationEntryPoint();

// CAS Server认证的登录地址

entryPoint.setLoginUrl(casServerLogin);

entryPoint.setServiceProperties(sp);

return entryPoint;

}

/**

* 配置ticket校验功能,需要提供CAS Server校验ticket的地址

*

* @return

*/

@Bean

public TicketValidator ticketValidator() {

// 默认情况下使用Cas20ProxyTicketValidator,验证入口是${casServerPrefix}/proxyValidate

return new Cas20ProxyTicketValidator(casServerPrefix);

}

/**

* 在内存中创建一个用户并分配权限

*

* @return

*/

@Bean

public UserDetailsService userDetailsService() {

InMemoryUserDetailsManager manager = new InMemoryUserDetailsManager();

manager.createUser(User.withUsername(casUserInMemory).password("").roles("USER").build());

return manager;

}

/**

* 设置cas认证处理逻辑

*

* @param sp

* @param ticketValidator

* @param userDetailsService

* @return

*/

@Bean

public CasAuthenticationProvider casAuthenticationProvider(ServiceProperties sp, TicketValidator ticketValidator, UserDetailsService userDetailsService) {

CasAuthenticationProvider provider = new CasAuthenticationProvider();

provider.setServiceProperties(sp);

provider.setTicketValidator(ticketValidator);

provider.setUserDetailsService(userDetailsService);

provider.setKey("yyg");

return provider;

}

/**

* 提供CAS认证专用过滤器,过滤器的认证逻辑由CasAuthenticationProvider提供

*

* @param sp

* @param ap

* @return

*/

@Bean

public CasAuthenticationFilter casAuthenticationFilter(ServiceProperties sp, AuthenticationProvider ap) {

CasAuthenticationFilter filter = new CasAuthenticationFilter();

filter.setServiceProperties(sp);

filter.setAuthenticationManager(new ProviderManager(Arrays.asList(ap)));

return filter;

}

/**

* 配置单点登录过滤器,接受cas服务端发出的注销请求

*

* @return

*/

@Bean

public SingleSignOutFilter singleSignOutFilter() {

SingleSignOutFilter singleSignOutFilter = new SingleSignOutFilter();

singleSignOutFilter.setCasServerUrlPrefix(casServerPrefix);

singleSignOutFilter.setIgnoreInitConfiguration(true);

return singleSignOutFilter;

}

/**

* 将注销请求转发到cas server

*

* @return

*/

@Bean

public LogoutFilter logoutFilter() {

LogoutFilter logoutFilter = new LogoutFilter(casServerLogout, new SecurityContextLogoutHandler());

// 设置客户端注销请求的路径

logoutFilter.setFilterProcessesUrl(casClientLogoutRelative);

return logoutFilter;

}

}5. 创建Security配置类

然后创建一个WebSecurityConfig配置类,进行相关接口的认证拦截,并配置单点登录相关的过滤器。

@EnableWebSecurity(debug = true)

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

@Autowired

private AuthenticationProvider authenticationProvider;

@Autowired

private AuthenticationEntryPoint entryPoint;

@Autowired

private CasAuthenticationFilter casAuthenticationFilter;

@Autowired

private SingleSignOutFilter singleSignOutFilter;

@Autowired

private LogoutFilter requestSingleLogoutFilter;

@Override

protected void configure(AuthenticationManagerBuilder auth) {

auth.authenticationProvider(authenticationProvider);

}

@Override

protected void configure(HttpSecurity http) throws Exception {

http.authorizeRequests()

.antMatchers("/admin/**")

.hasRole("ADMIN")

.antMatchers("/user/**")

.hasRole("USER")

.antMatchers("/login/cas", "/favicon.ico", "/error")

.permitAll()

.anyRequest()

.authenticated()

.and()

.exceptionHandling()

//设置认证入口

.authenticationEntryPoint(entryPoint)

.and()

//添加过滤器,执行单点登录处理逻辑

.addFilter(casAuthenticationFilter)

//处理认证逻辑

.addFilterBefore(singleSignOutFilter, CasAuthenticationFilter.class)

//处理退出登录

.addFilterBefore(requestSingleLogoutFilter, LogoutFilter.class);

}

}6. 创建测试接口

接下来创建一个UserController,进行测试。根据前面的WebSecurityConfig配置类可知,这个/user接口要求访问者必须具有user角色权限才能访问,所以是一种受保护的资源。

@RestController

@RequestMapping("/user")

public class UserController {

@GetMapping

public String hello() {

return "hello, user";

}

}7. 创建项目入口类

/**

* cas客户端,实现与cas服务端的认证

*/

@SpringBootApplication

public class Demo13Application {

public static void main(String[] args) {

SpringApplication.run(Demo13Application.class, args);

}

}8. Client项目结构

至此,我已经把CAS Client项目核心代码都已经编写完毕,你可以仿照我这个项目创建流程,创建多个CAS Client项目。CAS Server项目只有一个,CAS Client项目可以有多个。

整个项目的代码结构如下:

9. 启动运行项目

接下来我们把这个客户端项目启动运行,进行接口测试,看看能不能在未登录时,跳转到CAS Server进行统一的认证。

我们直接在浏览器中输入client.cas.yyg.cn:8080/user地址,这个地址… Client客户端项目中定义的测试接口,必须具有user角色权限才能访问,未登录时是不能直接访问的。

在我们输入client.cas.yyg.cn:8080/user地址后,在浏览器控制台,我们可以发现访问该接口时产生了一个302重定向,会从/user接口重定向到了CAS Server的/cas/login登录界面,这里需要我们输入之前在CAS Server的application.properties配置文件中配置的用户名和密码,yyg:123

当我们输入正确的用户名和密码,CAS Server认证成功后,就会重新从CAS Server端重定向回到CAS Client端,从而实现对/user接口的访问。

这样就实现了CAS Client与CAS Server端之间的交互认证。

二. 单点注销

在实现了单点登录之后,接下来我们还可以实现单点注销。

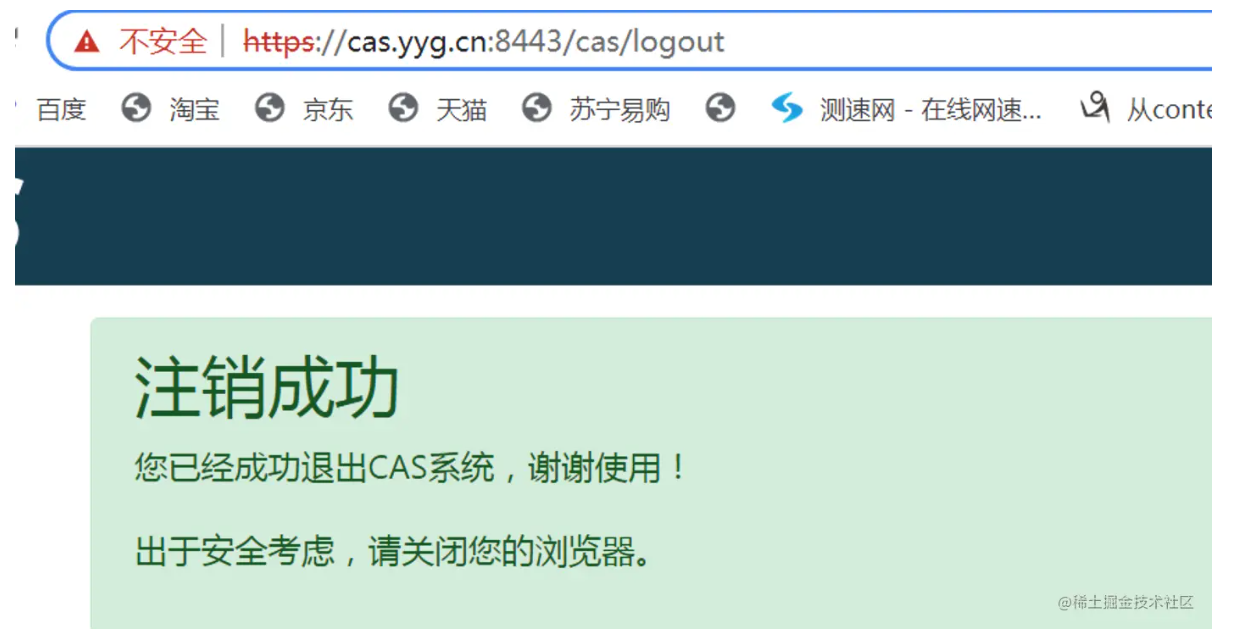

这时候我们可以通过请求cas.yyg.cn:8443/cas/logout地… Server中其他所有的客户端也都注销了。

至此,就带大家简单的实现了基于CAS框架的单点登录和单点注销。我们利用CAS Server作为一个统一的中央认证中心,然后创建若干个CAS Client项目,就实现了单点登录的需求。